Experten von G-Data und BAE Systems haben kürzlich Informationen über eine langfristig angelegte Cyberspionage-Kampagne mit dem Namen „Turla“ (auch Snake oder Uroburos genannt) veröffentlicht. Das Analysten-Team von Kaspersky Lab hat nun eine unerwartete Verbindung zwischen „Turla“ und dem schon lange bekannten Schadcode „Agent.BTZ“ aufgedeckt.

Im Jahr 2008 infizierte Agent.BTZ das Netzwerk des United States Central Command im Nahen Osten, dem zuständigen Regionalkommando der US-Streitkräfte. Der Vorfall wurde damals als „der schlimmste Einbruch der Geschichte in US-Militärcomputer“ bezeichnet. Spezialisten des Pentagon benötigten rund 14 Monate um „Agent.BTZ“ komplett aus ihren militärischen Netzen zu entfernen. Daraufhin wurde das US Cyber Command gegründet. Die Schadsoftware, die sich als Wurm ausbreitet, entstand wohl um 2007. Sie scannt Computer auf vertrauliche Informationen und sendet diese an einen Commandand-Control-Server.

Agent.BTZ inspirierte Turla und weitere Cyber-Kampagnen

Die Experten von Kaspersky Lab stießen auf die Operation „Turla“ im März 2013, als sie einen Vorfall mit einem sehr hochentwickelten Rootkit untersuchten. Dieses ist auch als Sun Rootkit bekannt- nach dem Dateinamen, der im virtuellen Dateisystem „sunstore.dmp“ vorkommt. Unter „\\.\Sundrive1“ und „\\.\Sundrive2“ ist es verortet und offenbar identisch mit den Werkzeugen der „Snake/Turla“-Kampagne.

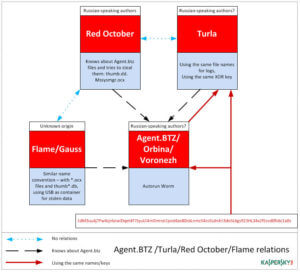

Die weitere Untersuchung des Sun Rootkits brachte interessante Verbindungen zwischen „Turla“ und „Agent.BTZ“ zutage. „Agent.BTZ“ war wohl die Blaupause für eine ganze Reihe von Cyberspionage-Kampagnen wie „Roter Oktober“, „Flame“ beziehungsweise „Gauss“ und eben „Turla“.

Hier die Indizien:

Die Entwickler von „Roter Oktober“ kannten ganz offensichtlich die Funktionalität von „Agent.BTZ“, denn ihr USB-Stealer-Modul (entstanden in den Jahren 2010 bis 2011) durchsucht die Datencontainer „mssysmgr.ocx“ und „thumb.dd“ von „Agent.BTZ“. Dieser enthält Informationen über die kompromittierten Systeme und Activity Logs, um sie von eingesteckten USB-Sticks zu stehlen.

„Turla“ nutzt die gleichen Dateinamen für seine Aufzeichnungen im infizierten System („mswmpdat.tlb“, „winview.ocx“ und „wmcache.nld“) und wie „Agent.BTZ“ die selbe XOR-Verschlüsselung für seine Log-Dateien.

„Flame“ beziehungsweise “Gauss“ benutzen ebenfalls eine ähnliche Nomenklatur bei den Dateien mit Endungen wie „OCX“ und Formen von „tumb*.db“. Auch hier wird ein USB-Stick als Speicherort für gestohlene Daten genutzt.

Agent.BTZ – ein Evergreen?

Es macht auf Kaspersky den Eindruck, als hätten die Entwickler weiterer groß angelegter Cyberspionage-Kampagnen „Agent.BTZ“ genau studiert und ihre Schadsoftware nach seinem Vorbild gebaut. Doch bedeutet das auch, dass eine direkte Verbindung zwischen diesen Entwicklern existiert?

„Alleine auf den vorliegenden Fakten ist es nicht möglich, diesen Schluss zu ziehen“, sagt Aleks Gostev, Chief Security Expert bei Kaspersky Lab. „Die Informationen zu ,Agent.BTZ‘ waren zu Zeiten der Entwicklung von ,Roter Oktober‘ und ,Flame‘ beziehungsweise ,Gauss‘ öffentlich. Es war kein Geheimnis, dass ,Agent.BTZ‘ ,thumb.dd‘ als Container-Datei verwendete, um Informationen zu sammeln. Die XOR-Verschlüsselung wurde ebenfalls 2008 veröffentlicht. Wir wissen nicht, wann diese Verschlüsselung zum ersten Mal bei ,Turla‘ eingesetzt wurde – aber sie ist in den jüngsten Samples der Jahre2013 und 2014 nachweisbar. Auf der anderen Seite gibt Hinweise, dass die Entwicklung von ,Turla‘ bereits im Jahr 2006 begann, bevor ,Agent.BTZ‘ bekannt wurde. Das lässt derzeit keine eindeutige Antwort auf einen möglichen Zusammenhang zu.“

Agent.BTZ – Fortsetzung folgt?

Bis heute gibt es zahlreiche Varianten des Wurms „Agent.BTZ“, die von Kaspersky Lab in all seinem Formen innerhalb der Familie „Worm.Win32.Orbina“ entdeckt wurden. Aufgrund seiner Verbreitungsmethode per USB-Stick ist er sehr weit verbreitet. Die Daten von Kaspersky Lab zeigen, dass „Agent.BTZ“ allein im vergangenen Jahr auf 13.800 Systemen in über 100 Ländern entdeckt wurde – auch in Deutschland. Vermutlich sind also weltweit zehntausende mit „Agent.BTZ“ infizierte USB-Sticks unterwegs, die eine „thmub.dd-Datei“ mit Informationen über infizierte Systeme enthalten.

Gast-Autor: Matthias J.Lange